Asymmetrische Verschlüsselung

Material:

- 02_iud_ab_asym.odt

- 02_iud_mat_schluessel.odt

- 00_krypto.odp (Folien 12-20)

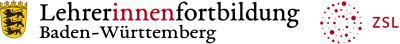

Als erste Idee, dass das Schlüsselproblem gelöst werden könnte eignet sich folgende Analogie:

Bild 1

Alice verschlüsselt die Nachricht mit ihren Schloss und schickt sie zu Bob

Bild 2

Bob verschlüsselt die Nachricht zusätzlich mit seinem Schloss und schickt sie zurück zu Alice

Bild 3

Alice entfernt ihr Schloss

Bild 4

Nun kann Bob sein Schloss entfernen und die Nachricht lesen

Diese Veranschaulichung ist für die SuS sofort verständlich: Das Schloss als Einwegfunktion ist sehr einleuchtend. Um allerdings eine korrekte Analogie zu öffentlichem und privatem Schlüssel zu erhalten, müsste Alice eher ein geöffnetes Schloss verschicken, das Bob zu „klickt“ und damit seine Nachricht an Alice verschlüsselt. Nur Alice hat den Schlüssel zum Öffnen des Schlosses. Weiterhin hinkt der Vergleich (Schloss = privater Schlüssel, Schlüssel = öffentlicher Schlüssel) beim Signieren von Nachrichten. Trotzdem kann man das Prinzip den SuS vorstellen, um grundsätzlich zur Idee der asymmetrischen Verschlüsselung zu gelangen.

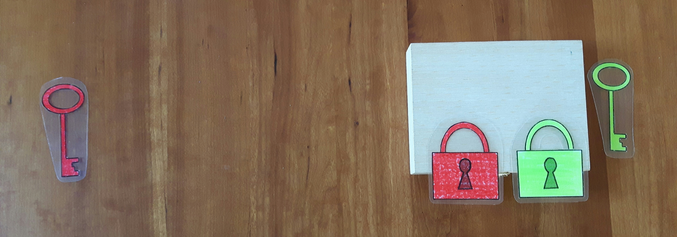

privater und öffentlicher Schlüssel

Verschlüsselungsverfahren, bei denen Sender und Empfänger einer verschlüsselten Nachricht verschiedene Schlüssel haben, nennt man asymmetrische Verfahren. Hierbei wird ein Schlüsselpaar erzeugt. Den privaten Schlüssel behält man, den öffentlichen Schlüssel kopiert man und verteilt ihn an jeden, der mit einem kommunizieren möchte.

Wird eine Text mit dem privaten Schlüssel verschlüsselt, kann man ihn nur mit dem öffentlichen Schlüssel entschlüsseln. Wird ein Text mit dem öffentlichen Schlüssel verschlüsselt, kann man ihn nur mit dem privatem Schlüssel entschlüsseln

Zur schematischen Darstellung: Im Folgenden wird ein Schlüsselpaar immer in derselben Farbe dargestellt. Der Schlüssel mit dem Ö im Ring ist der öffentliche, der Schlüssel ohne ein Ö ist der private.

Die SuS spielen auf dem Arbeitsblatt 02_iud_ab_asym.odt das Ver- und Entschlüsseln händisch mit den Schlüsselpaaren des Materials durch (Aufgabe 2-3).

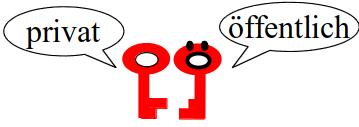

Vorbereitung

Die bunten Schlüssel (02_iud_mat_schluessel.odt) werden ausgeschnitten und laminiert. Für jede Gruppe wird ein privater Schlüssel und zwei bis drei öffentliche Schlüssel benötigt. (Das Material kann wiederverwendet werden, jedoch ist die Herstellung aufwendiger.)

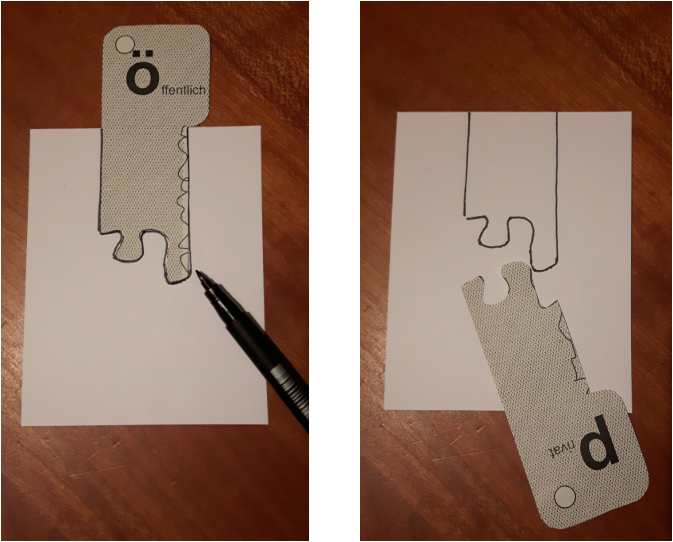

Schlüsselpaar

Einfache Variante (ohne Wiederverwendung): Die schwarzweiße Seite wird kopiert und in Streifen geschnitten. Zusätzlich schneidet man so viele leere Streifen, wie Gruppen vorhanden sind. Jede Gruppe erhält ein Schlüsselpaar, welches von den SuS noch auseinander geschnitten werden muss. Weiterhin muss jede Gruppe aus dem leeren Streifen 1-2 Kopien des öffentlichen Schlüssels anfertigen.

Durchführung

Schlüsselpaar, Kopie

Die SuS teilen sich in Dreier- oder Vierer-gruppen auf. Alice erhält ein Schlüsselpaar, sowie die Kopien ihres öffentlichen Schlüssels. Die öffentlichen Schlüssel gibt sie ihren beiden Freunden Bob und Charlie. Will man eine Nachricht verschlüsseln, so schreibt man die Nachricht auf einen DIN-A-6-Blatt, faltet ihn in der Mitte, legt den öffentlichen Schlüssel des Empfängers darauf und zeichnet die Schnittlinie ab. Der Empfänger legt seinen privaten Schlüssel an die Schnittlinie. Passt er, kann er die Nachricht entschlüsseln und darf den Zettel öffnen und lesen.

Die SuS erkennen folgende Zusammenhänge:

Wird mit dem öffentlichen Schlüssel verschlüsselt und mit dem privaten Schlüsselt entschlüsselt, dann kann die Nachricht nicht mitgelesen werden (Kryptoziel: Vertraulichkeit).

Wird mit dem privaten Schlüssel verschlüsselt und mit dem öffentlichen Schlüsselt entschlüsselt, dann ist die Nachricht nicht vertraulich, weil jeder den öffentlichen Schlüssel zum Entschlüsseln haben und anwenden kann. Aber es ist gesichert, dass die Nachricht tatsächlich vom Absender stammt. Die Verschlüsselung mit dem privaten Schlüssel ist vergleichbar mit einer Unterschrift, die unter ein Dokument gesetzt wird. Gemäß dieser Parallele nennt man das Anwenden des privaten Schlüssels signieren und das darauffolgende Anwenden des öffentlichen Schlüssels verifizieren. (Kryptoziel: Authentizität)

Beim eigentlichen Verfahren der „digitalen Signatur“ wird aus einem Text ein Hashwert (Fingerprint) generiert und nur auf diesen wird der private Schlüssel angewendet. Die eigentliche Nachricht wird nicht notwendigerweise verschlüsselt. Die digitale Signatur wird erst später betrachtet.

Anmerkung

Im Zusammenhang mit Vertraulichkeit werden die Begriffe verschlüsseln und entschlüsseln verwendet. Im Zusammenhang mit Authentizität hingegen werden die Begriffe s ignieren und verifizieren verwendet. Das Verfahren ist in beiden Fällen das Gleiche: Der Schlüssel wird angewendet:

-

Verschlüsseln: Der öffentliche Schlüssel wird auf einen Text angewendet, um Vertraulichkeit sicherzustellen. Durch Entschlüsseln (mit dem privaten Schlüssel) wird der Klartext wieder hergestellt.

-

Signieren: Der private Schlüssel wird auf einen Text angewendet, um Authentizität sicherzustellen, der Text wird signiert. Die Authentizität wird geprüft, indem der öffentliche Schlüssel angewendet wird (= verifizieren).

Bis Klasse 10 wurden die Begriffe „einen Schlüssel anwenden“ und „ ver- bzw. entschlüsseln“ im Unterricht synonym verwendet. Nachdem an dieser Stelle die neue Möglichkeit des Signierens eingeführt wird, sollte darauf geachtet werden, im Zusammenhang mit Authentizität nicht die Begriffe ver- und entschlüsseln zu verwenden, sondern „einen Schlüssel anwenden“. Damit wird unterstrichen, dass es hierbei nicht um Geheimhaltung geht.

In Aufgabe 5 wird das Erlernte eingeübt - diesmal nicht händisch, sondern mit einem Chat-Tool. Dazu bilden die SuS Dreiergruppen. Je Gruppe wird ein Server gestartet und jeder Schüler startet einen Client und meldet sich am Server an. (siehe Aufgabe)

In Aufgabe 4 werden symmetrische und asymmetrische Verfahren verglichen hinsichtlich der benötigten Anzahl an Schlüsseln.

Nachteil asymmetrischer Verschlüsselung

In der praktischen Anwendung eignen sich asymmetrische Verfahren, wie das RSA-Verfahren nicht zur Verschlüsselung längerer Texte. Je länger der zu verschlüsselnde Text, desto länger der Schlüssel und desto länger dauert das Verschlüsseln. Das erkennt man auch im Chat-Tool, wo zwischen verschieden langen Schlüsselpaaren gewählt werden kann. (Auspobieren!) Eine Verschlüsselung mit RSA dauert ca. 100 mal so lang wie mit dem symmetrischen AES-Verfahren.

Hinweis

Falls dieser Einstig innerhalb IMP-Mathematik unterrichtet wird, geht es an dieser Stelle weiter mit den mathematischen Grundlagen der Kryptologie. Der IMP-Informatikunterricht beginnt in diesem Fall erst an dieser Stelle.

|

Aufgabe auf dem AB |

zugehörige Folie in der Präsentation |

|

Nr. 2 |

15 - 16 |

|

Nr. 3 |

17 |

|

Nr. 4 |

18 - 19 |

|

Nr. 5 |

20 |

Unterrichtsverlauf: Herunterladen [odt][28 MB]

Unterrichtsverlauf: Herunterladen [pdf][407 kB]

Weiter zu Man-in-the-middle-Angriff