Übersicht

In der ersten Stunde wird zunächst motiviert, warum Datensicherheit bzw. Kryptologie wichtig ist.

In den folgenden Stunden werden die kryptographischen Verfahren betrachtet. Die Betrachtung der Verfahren in historischer Reihenfolge hat den Vorteil, dass man zunächst auf ein Verfahren eingeht: Wie wird v er- und entschlüsselt? Anschließend betrachtet man den kryptoanalytischen Askpekt des Verfahrens: W ie kann man das Verfahren knacken? Das führt dann unmittelbar zu der Frage: Wie kann man das Verfahren verbessern?

Angefangen von der Skytale als Beispiel für ein Transpositionsverfahren, gelangt man über das aus Klasse 7 bekannte Cäsar-Verfahren zum Vigenère-Verfahren und zum absolut sicheren One-Time-Pad. Als modernes (symmetrisches) Verfahren wird das AES-Verfahren (Advanced Encryption Standard) vorgestellt.

Das Kerckhoffs'sche Prinzip wird anschließend behandelt, kann aber je nach Zeit oder Anlass auch vorgezogen werden.

Die kennengelernten Verfahren werden im Anschluss strukturiert und verglichen bezüglich ihrer Eigenschaften: symmetrisch, Transposition, Substitution, monoalphabetisch, polyalphabetisch.

Anschließend verschlüsseln die Schülerinnen und Schüler (SuS) ihre eigenen Daten, beispiels-weise ihren Stick mit VeraCrypt.

Abschließend wird das Sammeln personenbezogener Daten betrachtet, und er werden Möglich-keiten aufgezeigt, eben dieses einzuschränken.

Korrekte Verwendung der Begriffe

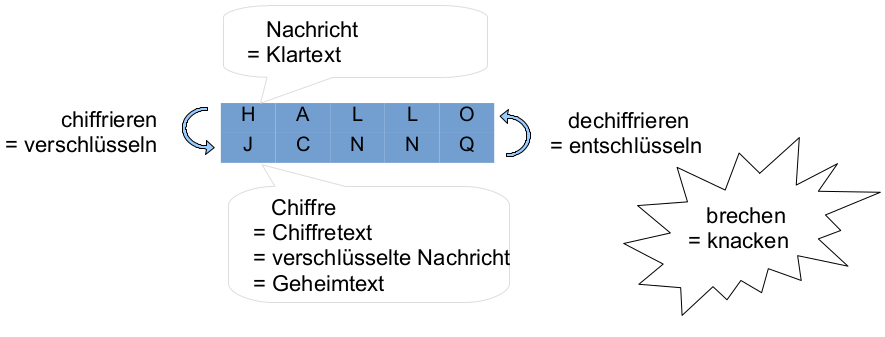

Umgangssprachlich werden kryptologische Begriffe oft nicht eindeutig verwendet. Daher ist in besonderem Maße auf eine korrekte Verwendung der Begriffe zu achten. Hier eine kurze Zusammenfassung:

Beim Datenschutz wird die Person mit ihren Rechten geschützt (Persönlichkeitsrecht, Urheberrecht,...).

Bei der Datensicherheit werden die Daten vor unberechtigten Zugriffen geschützt.

Die Kryptologie umfasst die Kryptographie und die Kryptoanalyse.

Bei der Kryptographie geht es um das Verschlüsseln und das Entschlüsseln von Nachrichten mit einem Schlüssel.

Bei der Kryptoanalyse geht es um das Brechen bzw. Knacken der Chiffre, ohne den Schlüssel zu kennen.

Bei einer Verschlüsselung ist das Verfahren (meist) bekannt, der Schlüssel ist geheim. Es geht um den Austausch von Informationen, die nicht für alle bestimmt sind..

Bei einer Codierung ist das Verfahren bekannt, und die Anleitung zum Codieren und Decodieren öffentlich. Einen Schlüssel gibt es nicht, und die ausgetauschten Informationen sind nicht geheim. Beispiele hierzu kennen die Schülerinnen und Schüler aus Klasse 7 (Blindenschrift, Morsecode, …).

Differenzierung

Zur aktuellen Stunde passende Differenzierungsmöglichkeiten finden sich direkt bei der Beschreibung der Unterrichtsstunde.

Zusätzlich kann folgendes Material bereitgehalten werden, und bei Bedarf eingesetzt werden:

-

Das Spioncamp der Uni Wuppertal 1 besteht aus einzelnen Stationen, die voneinander unabhängig bearbeitet werden können. Dazu einfach die pdf-Datei ausdrucken und ggf. laminieren.

-

Transposition: (a) Schablonen (b) Pflügen

-

Substitution: (a) Freimaurer (b) Playfair (c) Rotoren

-

-

Auf den Seiten von MysteryTwister 2 finden sich verschiedene Challenges, die auch ohne Anmeldung bearbeitet werden können – z.T. auch ohne Rechner. Es eignen sich z.B.:

Weitere hilfreiche Links

1 https://ddi.uni-wuppertal.de/material/spioncamp/dl/Alle-Stationen-hintereinander.pdf (Abgerufen am 15.4.18)

2 https://www.mysterytwisterc3.org (alle mysterytwisterc3-Seiten abgerufen am 15.4.18)

6 https://www.inf-schule.de (Abgerufen am 8.5.18)

7 https://www.cryptool.org/de (Abgerufen am 8.5.18)

8 https://www.Krypto-im-Advent.de (Abgerufen am 8.5.18)

Unterrichtsverlauf: Herunterladen [odt][1 MB]

Unterrichtsverlauf: Herunterladen [pdf][1 MB]

Weiter zu Datensicherheit – wozu?